我们观察到一种新型恶意软件活动针对 Redis 服务器进行初始访问,最终目标是在受感染的 Linux 主机上挖掘加密货币。

Cado 安全研究员马特·缪尔 (Matt Muir)在一份技术报告中表示:“这一特定活动涉及对数据存储本身使用多种新颖的系统削弱技术。”

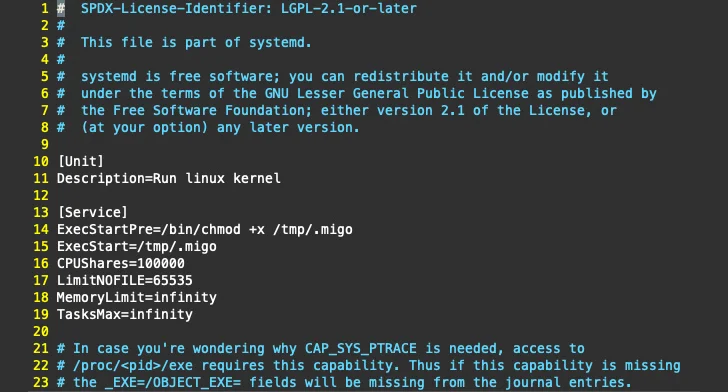

加密劫持攻击是由代号为 Migo 的恶意软件促成的,Migo 是一种 Golang ELF 二进制文件,具有编译时混淆功能并能够在 Linux 机器上持久存在。

这家云安全公司表示,在发现针对其 Redis 蜜罐的一系列不寻常的命令后,它检测到了该活动,这些命令旨在通过禁用以下配置选项来降低安全防御:

- 保护模式

- 副本只读

- aof-rewrite-incremental-fsync

- rdb-保存增量-fsync

怀疑这些选项被关闭是为了从外部网络向Redis服务器发送额外的命令并方便将来的利用而不引起太多关注。

接下来,威胁参与者会设置两个 Redis 密钥,一个指向攻击者控制的 SSH 密钥,另一个指向一个 cron 作业,该作业从名为 Transfer.sh 的文件传输服务中检索恶意主要负载,这是之前发现的一种技术2023 年初。

使用 Transfer.sh 获取 Migo 的 shell 脚本嵌入在 Pastebin 文件中,而该文件又使用curl 或 wget 命令获取。

基于 Go 的 ELF 二进制文件除了结合了抵制逆向工程的机制之外,还充当GitHub 上托管的XMRig 安装程序的下载程序。它还负责执行一系列步骤来建立持久性、终止竞争矿工并启动矿工。

最重要的是,Migo 禁用安全增强型 Linux ( SELinux ) 并搜索卸载脚本,用于监视捆绑在 Qcloud 和阿里云等云提供商的计算实例中的**。它还部署了一个名为 libprocesshider 的流行用户模式 rootkit 的修改版本(“libsystemd.so”),以隐藏进程和磁盘上的工件。

值得指出的是,这些行为与Team*、WatchDog、Rocke等已知加密劫持组织以及与SkidMap 恶意软件相关的威胁行为者所采用的策略重叠。